银狐变种突袭!2025年首波大规模黑产攻击深度解析

分类:行业新闻 时间:2025-04-12 10:30:28 阅读:783

攻击事件速览

近期,中泊研安全团队监测并处置了多起针对大型央企、医疗机构、政府单位被大规模群组钓鱼手段实施资产窃取的网络攻击事件。经分析确认,“银狐”病毒最新变种已引发大规模网络入侵,波及全国数千名企业员工,成为2025年开年影响范围最广的黑产攻击。

攻击为何难以防范?四大核心挑战

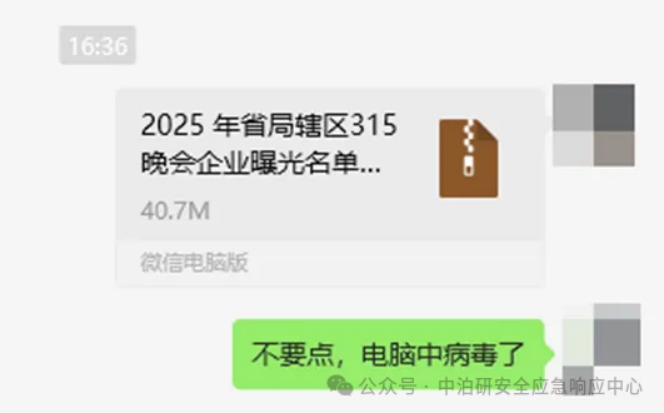

即时通讯工具成主要攻击载体

攻击者通过微信、企业微信等平台创建群组,以虚假文件、二维码诱导用户点击,普通员工难以辨别真伪,导致多起财产损失事件。

钓鱼主题高度仿真化

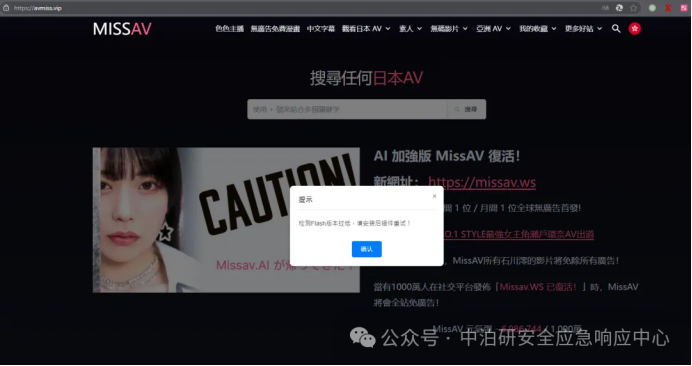

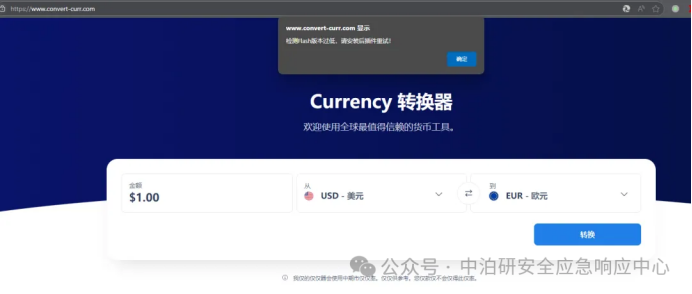

仿冒内容紧跟热点,包括税务稽查、DeepSeek工具、谷歌翻译、电子邮件登录页等,甚至伪装为成人网站,欺骗性极强。

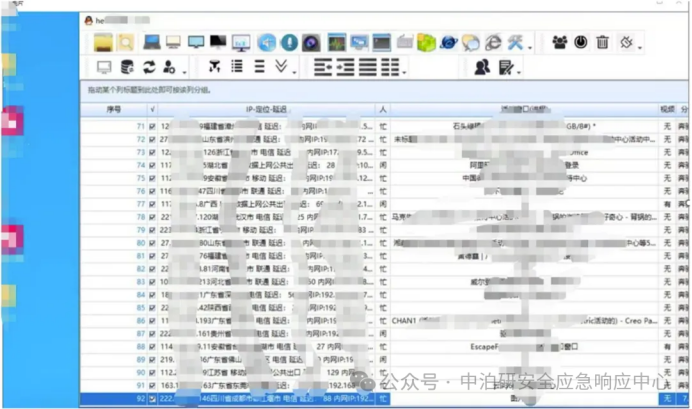

黑产资源庞大,攻击持久化

恶意域名更新频繁,样本变种速度快、分布广,仅靠IP或域名黑名单无法完全拦截。

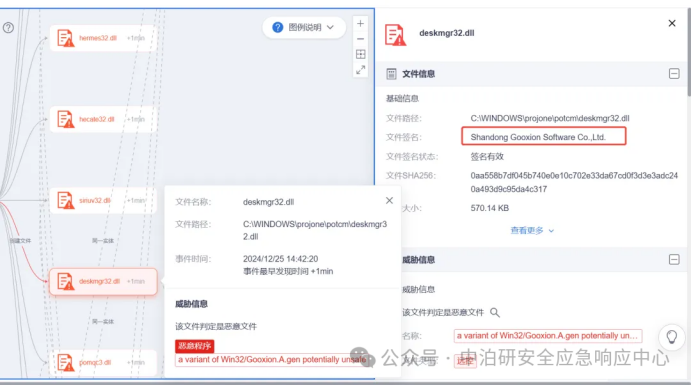

驻留技术升级,清理难度高

病毒采用新型免杀技术,部分企业内网遭反复入侵,失陷资产甚至被暗网售卖。

攻击全链条揭秘

攻击特征一览

钓鱼手法“进化”实例

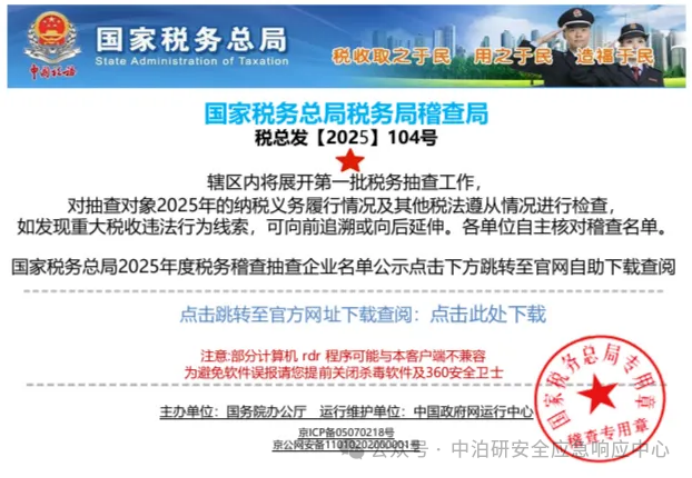

税务主题陷阱

攻击者伪造《国家税务总局稽查局2025年度抽查名单》,诱导用户点击链接下载木马程序。

热门工具仿冒

利用DeepSeek等AI工具热度,搭建虚假下载站,通过搜索引擎优化(SEO)将钓鱼网站推至搜索结果前列)。

内部群组渗透

通过企业微信、微信群发送“同事”身份验证请求,诱导用户点击恶意链接或附件。

免杀技术再升级:银狐变种核心手段

中泊研安全建议

建立专项响应机制

成立网络安全应急小组,制定黑产攻击应对预案,定期演练。 部署高级威胁检测(EDR)

采用端点检测与响应技术,实时监控异常行为并快速处置。 强化员工安全意识

重点培训财务、税务部门,要求转账前多方核实,警惕“同事”拉群请求。 定期更新防护策略

结合最新威胁情报(IOC列表见文末),动态调整防火墙与黑名单规则。